Uma parcela significativa das pequenas e médias empresas não assimilou a "cultura do backup". Ou seja, vez ou outra há alguém desesperado por ter perdido informações estratégicas, que por descuido foram para o "espaço". Nesses momentos de desespero é que alguns contratos com empresas de tecnologia da informação são fechados. Mas não deveria ser assim. Afinal, uma empresa que não pode contar com um bom serviço de backup está tão vulnerável quanto aquela que não pode contar com seu líder na tomada de decisões.

O backup permite que você salve suas informações em um ambiente seguro e de fácil acesso, caso algum imprevisto aconteça. É uma ferramenta indispensável para quem quer garantir a integridade de um trabalho, de pastas, gráficos, informações confidenciais etc.

Imagine uma situação em que todos os computadores de uma empresa são levados durante um assalto. As perdas financeiras são facilmente calculáveis e, com algum esforço e investimento, é possível retomar os negócios rapidamente. Mas e tudo o que estava armazenado naquelas máquinas? O que fazer para recuperar? Se a empresa contar com um sistema de backup, será a menor das preocupações. Já em caso negativo, a empresa terá de recomeçar do zero: um problema incomensurável.

Um cenário menos assustador, mas ainda dramático, é quando alguém se põe a instalar uma nova aplicação ou alguma atualização e acaba corrompendo o sistema sem querer. Ironicamente, essas coisas acontecem até mesmo com atualizações de segurança. Imagine se num momento desses todo material disponível em rede desaparece, provocando um caos na empresa - ainda que temporário.

E ainda há a ameaça dos vírus e malwares que, por vezes, ultrapassam as barreiras de defesa, contaminando a empresa e percorrendo um caminho invisível até alcançar os dados estratégicos e financeiros. Não custa repetir que as soluções de segurança são fundamentais e mantêm a rede livre da maioria das ameaças. Sem elas, o caos se instalaria. Entretanto, o backup se mostra como um modo mais efetivo ainda de proteger as informações e restaurar completamente o sistema depois de um ataque de hackers, por exemplo.

Há quem se questione sobre o conteúdo de um backup. Ao selecionar itens, considere a importância das informações. Documentos, imagens e até mesmo músicas podem fazer parte de um backup. De preferência, tudo o que faz parte da história da empresa deve estar bem guardado também. Vale a dica de atualizar o conteúdo com regularidade, a fim de evitar retrabalho e perda de informações importantes.

Fonte: Imasters

O backup permite que você salve suas informações em um ambiente seguro e de fácil acesso, caso algum imprevisto aconteça. É uma ferramenta indispensável para quem quer garantir a integridade de um trabalho, de pastas, gráficos, informações confidenciais etc.

Imagine uma situação em que todos os computadores de uma empresa são levados durante um assalto. As perdas financeiras são facilmente calculáveis e, com algum esforço e investimento, é possível retomar os negócios rapidamente. Mas e tudo o que estava armazenado naquelas máquinas? O que fazer para recuperar? Se a empresa contar com um sistema de backup, será a menor das preocupações. Já em caso negativo, a empresa terá de recomeçar do zero: um problema incomensurável.

Um cenário menos assustador, mas ainda dramático, é quando alguém se põe a instalar uma nova aplicação ou alguma atualização e acaba corrompendo o sistema sem querer. Ironicamente, essas coisas acontecem até mesmo com atualizações de segurança. Imagine se num momento desses todo material disponível em rede desaparece, provocando um caos na empresa - ainda que temporário.

E ainda há a ameaça dos vírus e malwares que, por vezes, ultrapassam as barreiras de defesa, contaminando a empresa e percorrendo um caminho invisível até alcançar os dados estratégicos e financeiros. Não custa repetir que as soluções de segurança são fundamentais e mantêm a rede livre da maioria das ameaças. Sem elas, o caos se instalaria. Entretanto, o backup se mostra como um modo mais efetivo ainda de proteger as informações e restaurar completamente o sistema depois de um ataque de hackers, por exemplo.

Há quem se questione sobre o conteúdo de um backup. Ao selecionar itens, considere a importância das informações. Documentos, imagens e até mesmo músicas podem fazer parte de um backup. De preferência, tudo o que faz parte da história da empresa deve estar bem guardado também. Vale a dica de atualizar o conteúdo com regularidade, a fim de evitar retrabalho e perda de informações importantes.

Fonte: Imasters

Neste tutorial vamos abordar:

- Gerar backup da Database

- Restaurar a Database

Na sequência dos post vou ensinar como criar uma fonte de dados que liga o sistema ao banco de dados do sql server 2000/2005.

- Gerar backup da Database

- Restaurar a Database

Na sequência dos post vou ensinar como criar uma fonte de dados que liga o sistema ao banco de dados do sql server 2000/2005.

Se você estava em busca de um leitor de PDF alternativo ao Adobe Reader que fosse completo e leve, então o encontrou. Foxit PDF Reader é um leitor de arquivos portáteis — conhecidos como documentos PDF — que permite visualização, conversão e impressão desses arquivos com uma facilidade imensa. Ele não contém telas de carregamento nem telas de boas vindas que acabam atrapalhando ao invés de ajudar. Ele realmente é ágil, pois basta dar um clique duplo no programa e abrir seu documento PDF sem complicações.

Com o Foxit PDF Reader, é possível visualizar ou imprimir documentos PDF, preencher e salvar formulários, converter arquivos de texto para PDF, além de utilizar diferentes add-ons que incrementam ainda mais o software.

Uma de suas funções mais úteis é a possibilidade de converter arquivos e documentos para o formato PDF com apenas alguns cliques, tornando o seu uso muito viável para utilização na Internet.

A interface do programa é limpa e clara, possuindo um agrupamento de botões para você realizar diferentes ações com facilidade.

Com o Foxit PDF Reader, é possível visualizar ou imprimir documentos PDF, preencher e salvar formulários, converter arquivos de texto para PDF, além de utilizar diferentes add-ons que incrementam ainda mais o software.

Uma de suas funções mais úteis é a possibilidade de converter arquivos e documentos para o formato PDF com apenas alguns cliques, tornando o seu uso muito viável para utilização na Internet.

A interface do programa é limpa e clara, possuindo um agrupamento de botões para você realizar diferentes ações com facilidade.

Para efetuar o download entre direto na página do desenvolvedor: http://www.foxitsoftware.com/downloads/

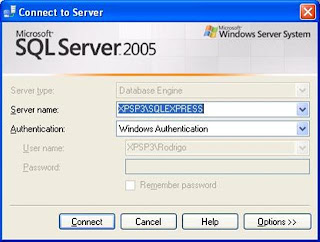

Nesta primeira parte vamos tratar da utilização do Management e como criar uma database(banco de dados do Sapiens).

Felizmente algumas recomendações simples podem impedir as brechas de dados em sua máquina e na pior das hipóteses, o prejuízo causado por pragas virtuais e invasores não será tão alto. Lembre-se de aplicá-las em seu computador doméstico e tente fazer com que seu local de trabalho também siga as regras.

1. Tenha uma política de segurança atualizada: Não adianta mais usar só antivírus contra as ameaças atuais e não ajuda em nada não ter um 'plano B' caso o pior aconteça. Lembre-se de proteger seu computador e seus dados da melhor forma possível, para que os danos causados por ataques não sejam tão altos.

2. Conheça os dados visados por criminosos: Os dados mais visados por criminosos são os que darão mais lucro a eles e, conseqüentemente, mais prejuízo para a sua empresa: número de cartão de crédito e dados pessoais de clientes. Tenha um rígido controle de acesso a estas informações e proíba a criação de cópias de segurança não autorizadas.

3. Seja desconfiado com todos os usuários: A melhor abordagem é dar o mínimo possível de privilégios aos usuários, sem pensar em queixas futuras, mas sim na segurança presente. E lembre-se de revisar estes privilégios para ceder ou proibir outros tipos de ação. Para as empresas, é cada vez mais difícil controlar o acesso a dados importantes, devido à terceirização e aos escritórios externos.

4. Criptografe dados em movimento: A regra vale para empresas e usuários domésticos. Proteja da forma mais rígida possível os dados presentes em laptops, flash drives (pen drives) e outros equipamentos do gênero. Softwares de criptografia e proteções de redes sem fio são extremamente úteis nesta hora.

5. Criptografe os dados quando ninguém estiver usando-os: A regra vale até mesmo para as tarefas de manutenção do computador. Deixe-as para a noite, quando a máquina não for usada, para que sejam corretamente feitas.

6. Monitore a atividade de bancos de dados: Em ambientes corporativos, o banco de dados é o coração do negócio. Que tal então, protegê-lo de forma adequada? Sempre fique atento ao tipo de ação que é feita com as informações e aplique proteções automáticas onde for necessário. Com a devida proporção, é exatamente o mesmo tipo de atitude que um usuário doméstico deve ter com uma máquina usada por mais de uma pessoa.

7. Faça checagens automáticas periódicas: Nunca se esqueça de fazer uma manutenção periódica nas medidas de segurança de seu PC - desde antivírus desatualizados a modificações de senhas. Vários ataques ocorrem devido às senhas fracas usadas pelos usuários.

1. Tenha uma política de segurança atualizada: Não adianta mais usar só antivírus contra as ameaças atuais e não ajuda em nada não ter um 'plano B' caso o pior aconteça. Lembre-se de proteger seu computador e seus dados da melhor forma possível, para que os danos causados por ataques não sejam tão altos.

2. Conheça os dados visados por criminosos: Os dados mais visados por criminosos são os que darão mais lucro a eles e, conseqüentemente, mais prejuízo para a sua empresa: número de cartão de crédito e dados pessoais de clientes. Tenha um rígido controle de acesso a estas informações e proíba a criação de cópias de segurança não autorizadas.

3. Seja desconfiado com todos os usuários: A melhor abordagem é dar o mínimo possível de privilégios aos usuários, sem pensar em queixas futuras, mas sim na segurança presente. E lembre-se de revisar estes privilégios para ceder ou proibir outros tipos de ação. Para as empresas, é cada vez mais difícil controlar o acesso a dados importantes, devido à terceirização e aos escritórios externos.

4. Criptografe dados em movimento: A regra vale para empresas e usuários domésticos. Proteja da forma mais rígida possível os dados presentes em laptops, flash drives (pen drives) e outros equipamentos do gênero. Softwares de criptografia e proteções de redes sem fio são extremamente úteis nesta hora.

5. Criptografe os dados quando ninguém estiver usando-os: A regra vale até mesmo para as tarefas de manutenção do computador. Deixe-as para a noite, quando a máquina não for usada, para que sejam corretamente feitas.

6. Monitore a atividade de bancos de dados: Em ambientes corporativos, o banco de dados é o coração do negócio. Que tal então, protegê-lo de forma adequada? Sempre fique atento ao tipo de ação que é feita com as informações e aplique proteções automáticas onde for necessário. Com a devida proporção, é exatamente o mesmo tipo de atitude que um usuário doméstico deve ter com uma máquina usada por mais de uma pessoa.

7. Faça checagens automáticas periódicas: Nunca se esqueça de fazer uma manutenção periódica nas medidas de segurança de seu PC - desde antivírus desatualizados a modificações de senhas. Vários ataques ocorrem devido às senhas fracas usadas pelos usuários.

Vou listar a seguir algumas opções que as pequenas e médias empresas têm para economizar e ajudar seu crescimento nestes tempos "bicudos".

A primeira destas tecnologias é a computação em nuvem. Neste caso, processamento, armazenamento em disco ou aplicativos são oferecidos como serviços através da Internet (algumas opções gratuitas). Os dados e aplicativos ficam espalhados por diversos datacenters distribuídos pelo mundo e os usuários não sabem (nem precisam saber) onde eles estão. Bons exemplos são serviços do Hotmail ou Google, como Gmail, Google Docs e Google Sites.

Para situações mais específicas existem serviços pagos, mas ainda assim podem ser bem econômicos por não necessitarem de pessoal especializado ou gastos com uma infraestrutura avançada de TI. Nesta categoria encontramos aplicativos de CRM (Customer Relationship Management - Gerenciamento do relacionamento com clientes -, Acompanhamento de força de vendas ou ERP (Enterprise Resource Planning - Sistema integrado de gestão empresarial. Não podemos esquecer os serviços de hospedagem de servidores.

A tecnologia de VoIP (Voz sobre IP) permite a transmissão da voz através de redes de computadores privadas ou a Internet. Isto faz com que o custo das ligações não dependa da distância entre a origem e o destino. Esta característica pode economizar de 40% a 85% na comunicação telefônica e reduzir um peso significativo nas contas das empresas. Além do Skype, você pode contar com uma grande quantidade de operadoras de VoIP instaladas no Brasil. Para conhecer as opções existentes entre no site da Anatel, clique na aba "Informações Técnicas", depois no item "Comunicação Multimídia" e no subitem "Empresas Autorizadas".

Eu "Rodrigo" indico a operadora VOIP da GVT(VONO) http://www.falevono.com.br/ .

Ter o produto certo na hora certa e reduzir estoques desnecessários é uma outra forma de economia. Para isto a logística inteligente é uma grande aliada. Sistemas de logística e controle de estoque online, coletores de dados, aplicativos de cálculo de rotas e etiquetas inteligentes (RFID) podem ajudar a aumentar o giro dos produtos.

No próxima postagem sobre volto com mais algumas tecnologias que podem ajudar as empresas a enfrentar estes tempos difíceis da economia.

Fonte: www.imasters.com.br

A primeira destas tecnologias é a computação em nuvem. Neste caso, processamento, armazenamento em disco ou aplicativos são oferecidos como serviços através da Internet (algumas opções gratuitas). Os dados e aplicativos ficam espalhados por diversos datacenters distribuídos pelo mundo e os usuários não sabem (nem precisam saber) onde eles estão. Bons exemplos são serviços do Hotmail ou Google, como Gmail, Google Docs e Google Sites.

Para situações mais específicas existem serviços pagos, mas ainda assim podem ser bem econômicos por não necessitarem de pessoal especializado ou gastos com uma infraestrutura avançada de TI. Nesta categoria encontramos aplicativos de CRM (Customer Relationship Management - Gerenciamento do relacionamento com clientes -, Acompanhamento de força de vendas ou ERP (Enterprise Resource Planning - Sistema integrado de gestão empresarial. Não podemos esquecer os serviços de hospedagem de servidores.

A tecnologia de VoIP (Voz sobre IP) permite a transmissão da voz através de redes de computadores privadas ou a Internet. Isto faz com que o custo das ligações não dependa da distância entre a origem e o destino. Esta característica pode economizar de 40% a 85% na comunicação telefônica e reduzir um peso significativo nas contas das empresas. Além do Skype, você pode contar com uma grande quantidade de operadoras de VoIP instaladas no Brasil. Para conhecer as opções existentes entre no site da Anatel, clique na aba "Informações Técnicas", depois no item "Comunicação Multimídia" e no subitem "Empresas Autorizadas".

Eu "Rodrigo" indico a operadora VOIP da GVT(VONO) http://www.falevono.com.br/ .

Ter o produto certo na hora certa e reduzir estoques desnecessários é uma outra forma de economia. Para isto a logística inteligente é uma grande aliada. Sistemas de logística e controle de estoque online, coletores de dados, aplicativos de cálculo de rotas e etiquetas inteligentes (RFID) podem ajudar a aumentar o giro dos produtos.

No próxima postagem sobre volto com mais algumas tecnologias que podem ajudar as empresas a enfrentar estes tempos difíceis da economia.

Fonte: www.imasters.com.br

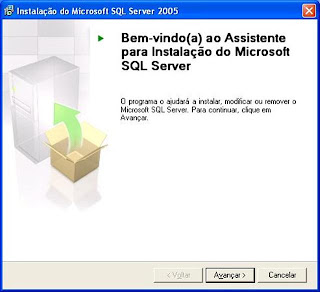

Na sequencia do tutorial de intalação do Microsoft Sql Server Express Edition, segue o tutorial de instalação do seu gerenciador. Com o Management vamos: criar, restaurar e manter nosso banco de dados. Ex: ERP - Sapiens.

Download do Tutorial: http://rapidshare.com/files/196414024/InstalandoManager.pdf.html

Download do Tutorial: http://rapidshare.com/files/196414024/InstalandoManager.pdf.html

Agora que temos o acesso à Internet 3G disponível em algumas áreas, começa a surgir a dúvida: compensa trocar a Banda larga fixa pelo 3G?

A resposta "sim ou não" para esta questão vai depender de algumas questões que vamos analisar a seguir.

A primeira destas perguntas é: será que a velocidade das duas formas de acesso é equivalente?Nos testes que fiz, a performance do acesso 3G foi satisfatória, algo em torno de 780Kbps para o acesso de 1Mbps, mostrando que eles são sim uma alternativa viável para a maioria dos Internautas.

Outra preocupação de quem pensa em usar o 3G como seu acesso principal é sobre a estabilidade do acesso. É importante lembrar que o sinal 3G utiliza a mesma infra estrutura da rede de celular, estando sujeito as mesmas áreas de sombra e interrupções de sinal. Ou seja, embora esteja mais estável do que há alguns meses, este sinal ainda pode desaparecer de uma hora para a outra.

Uma alternativa ao 3G é o acesso Wi-fi gratuito oferecido atualmente por muitos locais como Shoppings, cafeterias e bares. Nesta opção o Internauta vai precisar encontrar um local próximo que ofereça este tipo de acesso e ainda ficar limitado pelos filtros, instalados em alguns acessos, que impedem a navegação irrestrita na Internet (ex: Youtube, Orkut ou outros sites).

Quanto ao acesso Wi-fi não podemos esquecer que este tipo de conexão é naturalmente insegura onde nunca se sabe quem está de olho no que fazemos na Internet.

Se você é um usuário "pesado" da Internet e fica plugado na 24 horas por dia fazendo muitos downloads e uploads você vai precisar de uma conexão "confiável" e poderosa. Neste caso a banda larga fixa é a mais apropriada a você.

Caso você more sozinho e passa a maior parte do dia fora de casa, ou precisa de acesso à Internet de qualquer lugar o 3G é realmente uma boa opção.

A dica essencial é prestar atenção à maneira como você utiliza a Internet e avaliar se o seu perfil é indicado para a alternativa móvel.

Fonte: Imasters

A resposta "sim ou não" para esta questão vai depender de algumas questões que vamos analisar a seguir.

A primeira destas perguntas é: será que a velocidade das duas formas de acesso é equivalente?Nos testes que fiz, a performance do acesso 3G foi satisfatória, algo em torno de 780Kbps para o acesso de 1Mbps, mostrando que eles são sim uma alternativa viável para a maioria dos Internautas.

Outra preocupação de quem pensa em usar o 3G como seu acesso principal é sobre a estabilidade do acesso. É importante lembrar que o sinal 3G utiliza a mesma infra estrutura da rede de celular, estando sujeito as mesmas áreas de sombra e interrupções de sinal. Ou seja, embora esteja mais estável do que há alguns meses, este sinal ainda pode desaparecer de uma hora para a outra.

Uma alternativa ao 3G é o acesso Wi-fi gratuito oferecido atualmente por muitos locais como Shoppings, cafeterias e bares. Nesta opção o Internauta vai precisar encontrar um local próximo que ofereça este tipo de acesso e ainda ficar limitado pelos filtros, instalados em alguns acessos, que impedem a navegação irrestrita na Internet (ex: Youtube, Orkut ou outros sites).

Quanto ao acesso Wi-fi não podemos esquecer que este tipo de conexão é naturalmente insegura onde nunca se sabe quem está de olho no que fazemos na Internet.

Se você é um usuário "pesado" da Internet e fica plugado na 24 horas por dia fazendo muitos downloads e uploads você vai precisar de uma conexão "confiável" e poderosa. Neste caso a banda larga fixa é a mais apropriada a você.

Caso você more sozinho e passa a maior parte do dia fora de casa, ou precisa de acesso à Internet de qualquer lugar o 3G é realmente uma boa opção.

A dica essencial é prestar atenção à maneira como você utiliza a Internet e avaliar se o seu perfil é indicado para a alternativa móvel.

Fonte: Imasters

Indispensável para qualquer profissional de TI, o site do baboo seria uma espécie de "livro de cabeceira dos profissionais da área". Sempre muito bem atualizado com tudo o que acontece na área de tecnologia, dicas, tutoriais, fórun etc...

Neste tutorial explico passo-a-passo como instalar facilmente o SQL Server Express Edition, com ele vamos rodar o banco de dados do ERP - Sapiens da Senior Sistemas.

Em uma próxima postagem vamos aprender a gerenciar o SQL Server Express e criar a database do Sapiens.

Download do tutorial: http://rapidshare.com/files/195971603/sqlexpress2005.pdf.html

Em uma próxima postagem vamos aprender a gerenciar o SQL Server Express e criar a database do Sapiens.

Download do tutorial: http://rapidshare.com/files/195971603/sqlexpress2005.pdf.html

Muito importante tanto para usuários domésticos e empresas no mundo virtual.

Firewall: conceitos e tipos

Firewall é um quesito de segurança com cada vez mais importância no mundo da computação. À medida que o uso de informações e sistemas é cada vez maior, a proteção destes requer a aplicação de ferramentas e conceitos de segurança eficientes. O firewall é uma opção praticamente imprescindível. Este artigo mostrará o que é firewall, seus tipos, modos de funcionamento e o porquê de usá-lo em seu computador.

O que é firewall

Firewall pode ser definidido como uma barreira de proteção, que controla o tráfego de dados entre seu computador e a Internet (ou entre a rede onde seu computador está instalado e a Internet). Seu objetivo é permitir somente a transmissão e a recepção de dados autorizados. Existem firewalls baseados na combinação de hardware e software e firewalls baseados somente em software. Este último é o tipo recomendado ao uso doméstico e também é o mais comum.

Explicando de maneira mais precisa, o firewall é um mecanismo que atua como “defesa” de um computador ou de uma rede, controlando o acesso ao sistema por meio de regras e a filtragem de dados. A vantagem do uso de firewalls em redes, é que somente um computador pode atuar como firewall, não sendo necessário instalá-lo em cada máquina conectada.

Como o firewall funciona

Há mais de uma forma de funcionamento de um firewall, que varia de acordo com o sistema, aplicação ou do desenvolvedor do programa. No entanto, existem dois tipos básicos de conceitos de firewalls: o que é baseado em filtragem de pacotes e o que é baseado em controle de aplicações. Ambos não devem ser comparados para se saber qual o melhor, uma vez que cada um trabalha para um determinado fim, fazendo que a comparação não seja aplicável. Conheça cada tipo a seguir.

Filtragem de pacotes

O firewall que trabalha na filtragem de pacotes é muito utilizado em redes pequenas ou de porte médio. Por meio de um conjunto de regras estabelecidas, esse tipo de firewall determina que endereços IPs e dados podem estabelecer comunicação e/ou transmitir/receber dados. Alguns sistemas ou serviços podem ser liberados completamente (por exemplo, o serviço de e-mail da rede), enquanto outros são bloqueados por padrão, por terem riscos elevados (como softwares de mensangens instantâneas, tal como o ICQ). O grande problema desse tipo de firewall, é que as regras aplicadas podem ser muito complexas e causar perda de desempenho da rede ou não serem eficazes o suficiente.

Este tipo, se restringe a trabalhar nas camadas TCP/IP, decidindo quais pacotes de dados podem passar e quais não. Tais escolhas são regras baseadas nas informações endereço IP remoto, endereço IP do destinatário, além da porta TCP usada.

Quando devidamente configurado, esse tipo de firewall permite que somente “computadores conhecidos troquem determinadas informações entre si e tenham acesso a determinados recursos”. Um firewall assim, também é capaz de analisar informações sobre a conexão e notar alterações suspeitas, além de ter a capacidade de analisar o conteúdo dos pacotes, o que permite um controle ainda maior do que pode ou não ser acessível.

Firewall de aplicação

Firewalls de controle de aplicação (exemplos de aplicação: SMTP, FTP, HTTP, etc) são instalados geralmente em computadores servidores e são conhecidos como proxy. Este tipo não permite comunicação direto entre a rede e a Internet. Tudo deve passar pelo firewall, que atua como um intermediador. O proxy efetua a comunicação entre ambos os lados por meio da avaliação do número da sessão TCP dos pacotes.

Este tipo de firewall é mais complexo, porém muito seguro, pois todas as aplicações precisam de um proxy. Caso não haja, a aplicação simplesmente não funciona. Em casos assim, uma solução é criar um “proxy genérico”, através de uma configuração que informa que determinadas aplicações usarão certas portas. Essa tarefa só é bem realizada por adminstradores de rede ou profissionais de comunicação qualificados.

O firewall de aplicação permite um acompanhamento mais preciso do tráfego entre a rede e a Internet (ou entre a rede e outra rede). É possível, inclusive, contar com recursos de log e ferramentas de auditoria. Tais características deixam claro que este tipo de firewall é voltado a redes de porte médio ou grande e que sua configuração exige certa experiência no assunto.

Razões para utilizar um firewall

A seguir são citadas as 3 principais razões (segundo o InfoWester) para se usar um firewall:

1 - o firewall pode ser usado para ajudar a impedir que sua rede ou seu computador seja acessado sem autorização. Assim, é possível evitar que informações sejam capturadas ou que sistemas tenham seu funcionamento prejudicado pela ação de hackers;

2 - o firewall é um grande aliado no combate a vírus e cavalos-de-tróia, uma vez que é capaz de bloquear portas que eventualmente sejam usadas pelas “pragas digitais” ou então bloquear acesso a programas não autorizados;

3 - em redes corporativas, é possível evitar que os usuários acessem serviços ou sistemas indevidos, além de ter o controle sobre as ações realizadas na rede, sendo possível até mesmo descobrir quais usuários as efetuaram.

Firewall: conceitos e tipos

Firewall é um quesito de segurança com cada vez mais importância no mundo da computação. À medida que o uso de informações e sistemas é cada vez maior, a proteção destes requer a aplicação de ferramentas e conceitos de segurança eficientes. O firewall é uma opção praticamente imprescindível. Este artigo mostrará o que é firewall, seus tipos, modos de funcionamento e o porquê de usá-lo em seu computador.

O que é firewall

Firewall pode ser definidido como uma barreira de proteção, que controla o tráfego de dados entre seu computador e a Internet (ou entre a rede onde seu computador está instalado e a Internet). Seu objetivo é permitir somente a transmissão e a recepção de dados autorizados. Existem firewalls baseados na combinação de hardware e software e firewalls baseados somente em software. Este último é o tipo recomendado ao uso doméstico e também é o mais comum.

Explicando de maneira mais precisa, o firewall é um mecanismo que atua como “defesa” de um computador ou de uma rede, controlando o acesso ao sistema por meio de regras e a filtragem de dados. A vantagem do uso de firewalls em redes, é que somente um computador pode atuar como firewall, não sendo necessário instalá-lo em cada máquina conectada.

Como o firewall funciona

Há mais de uma forma de funcionamento de um firewall, que varia de acordo com o sistema, aplicação ou do desenvolvedor do programa. No entanto, existem dois tipos básicos de conceitos de firewalls: o que é baseado em filtragem de pacotes e o que é baseado em controle de aplicações. Ambos não devem ser comparados para se saber qual o melhor, uma vez que cada um trabalha para um determinado fim, fazendo que a comparação não seja aplicável. Conheça cada tipo a seguir.

Filtragem de pacotes

O firewall que trabalha na filtragem de pacotes é muito utilizado em redes pequenas ou de porte médio. Por meio de um conjunto de regras estabelecidas, esse tipo de firewall determina que endereços IPs e dados podem estabelecer comunicação e/ou transmitir/receber dados. Alguns sistemas ou serviços podem ser liberados completamente (por exemplo, o serviço de e-mail da rede), enquanto outros são bloqueados por padrão, por terem riscos elevados (como softwares de mensangens instantâneas, tal como o ICQ). O grande problema desse tipo de firewall, é que as regras aplicadas podem ser muito complexas e causar perda de desempenho da rede ou não serem eficazes o suficiente.

Este tipo, se restringe a trabalhar nas camadas TCP/IP, decidindo quais pacotes de dados podem passar e quais não. Tais escolhas são regras baseadas nas informações endereço IP remoto, endereço IP do destinatário, além da porta TCP usada.

Quando devidamente configurado, esse tipo de firewall permite que somente “computadores conhecidos troquem determinadas informações entre si e tenham acesso a determinados recursos”. Um firewall assim, também é capaz de analisar informações sobre a conexão e notar alterações suspeitas, além de ter a capacidade de analisar o conteúdo dos pacotes, o que permite um controle ainda maior do que pode ou não ser acessível.

Firewall de aplicação

Firewalls de controle de aplicação (exemplos de aplicação: SMTP, FTP, HTTP, etc) são instalados geralmente em computadores servidores e são conhecidos como proxy. Este tipo não permite comunicação direto entre a rede e a Internet. Tudo deve passar pelo firewall, que atua como um intermediador. O proxy efetua a comunicação entre ambos os lados por meio da avaliação do número da sessão TCP dos pacotes.

Este tipo de firewall é mais complexo, porém muito seguro, pois todas as aplicações precisam de um proxy. Caso não haja, a aplicação simplesmente não funciona. Em casos assim, uma solução é criar um “proxy genérico”, através de uma configuração que informa que determinadas aplicações usarão certas portas. Essa tarefa só é bem realizada por adminstradores de rede ou profissionais de comunicação qualificados.

O firewall de aplicação permite um acompanhamento mais preciso do tráfego entre a rede e a Internet (ou entre a rede e outra rede). É possível, inclusive, contar com recursos de log e ferramentas de auditoria. Tais características deixam claro que este tipo de firewall é voltado a redes de porte médio ou grande e que sua configuração exige certa experiência no assunto.

Razões para utilizar um firewall

A seguir são citadas as 3 principais razões (segundo o InfoWester) para se usar um firewall:

1 - o firewall pode ser usado para ajudar a impedir que sua rede ou seu computador seja acessado sem autorização. Assim, é possível evitar que informações sejam capturadas ou que sistemas tenham seu funcionamento prejudicado pela ação de hackers;

2 - o firewall é um grande aliado no combate a vírus e cavalos-de-tróia, uma vez que é capaz de bloquear portas que eventualmente sejam usadas pelas “pragas digitais” ou então bloquear acesso a programas não autorizados;

3 - em redes corporativas, é possível evitar que os usuários acessem serviços ou sistemas indevidos, além de ter o controle sobre as ações realizadas na rede, sendo possível até mesmo descobrir quais usuários as efetuaram.

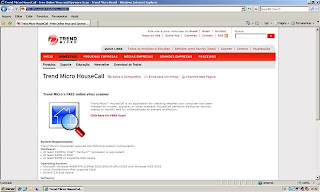

A fabricante TrendMicro disponibiliza gratuítamente serviço de "SCAN" de vírus e malwares em seu site. Essa é uma ótima ferramenta para aliviar a vida de muito administrador de rede hoje em dia. Confira: http://housecall.trendmicro.com/br/

Requisitos mínimos para a utilização:

Hardware:

- 133MHz Intel™ Pentium™ processador ou equivalente

- 64MB de RAM

- 30MB de espaço em disco

Software:

Microsoft Windows 98SE/NT4.0,SP6a/2000,SP2/XP,SP1/2003

Linux suporte a libc6

Solaris 2.6

Microsoft Internet Explorer (IE) 6.0 ou superior

Mozilla Firefox 1.0.5, 1.0.6, 1.0.7, 1.5

Mozilla 1.7.12

Vídeo:

Monitor suporte 800 x 600 resolução e 256 cores

Requisitos mínimos para a utilização:

Hardware:

- 133MHz Intel™ Pentium™ processador ou equivalente

- 64MB de RAM

- 30MB de espaço em disco

Software:

Microsoft Windows 98SE/NT4.0,SP6a/2000,SP2/XP,SP1/2003

Linux suporte a libc6

Solaris 2.6

Microsoft Internet Explorer (IE) 6.0 ou superior

Mozilla Firefox 1.0.5, 1.0.6, 1.0.7, 1.5

Mozilla 1.7.12

Vídeo:

Monitor suporte 800 x 600 resolução e 256 cores

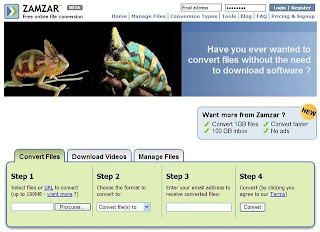

Hoje é possível através da Internet converter seus arquivos PDF para DOC "documento do word", existem serviços on-line como o do site: http://www.zamzar.com/

Basta importar o arquivo de seu desktop, escolher a opção de conversão, informar o e-mail para que o site envie o arquivo convertido e pronto.

Uma ótima ferramenta para o pessoal de TI.!

Uma ótima ferramenta para o pessoal de TI.!

Dando continuidade a instalação do Sistema, disponibilizo documento em *.pdf totalmente explicativo contendo imagens e passo-a-passo de como instalar o ERP-Sapiens a partir de um CD-ROM(Versão Demo).

Chega mais TI

ERP´s e suas Ferramentas, Tecnologia e Segurança da Informação, Servidores e muitas dicas!